Which transform set provides the best protection?

◦crypto ipsec transform-set ESP-DES-SHA esp-aes-256 esp-sha-hmac

◦crypto ipsec transform-set ESP-DES-SHA esp-3des esp-sha-hmac

◦crypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmac

◦crypto ipsec transform-set ESP-DES-SHA esp-aes esp-des esp-sha-hmac

최고의 보호 기능을 제공하는 변환 세트는?

◦crypto ipsec 변환 세트 ESP-DES-SHA esp-aes-256 esp-sha-hmac*

◦crypto ipsec 변환 세트 ESP-DES-SHA esp-3des esp-sha-hmac

◦crypto ipsec 변환 세트 ESP-DES-SHA esp-des esp-sha-hmac

◦crypto ipsec 변환 세트 ESP-DES-SHA esp-des esp-sha-hmac

Which three ports must be open to verify that an IPsec VPN tunnel is operating properly? (Choose three.)

◦168

◦50

◦169

◦501

◦500

◦51

IPsec VPN 터널이 제대로 작동하는지 확인하려면 어떤 3개의 포트를 열어야 하는가? (3개 선택)

◦168

◦50*

◦169

◦501

◦500*

◦51*

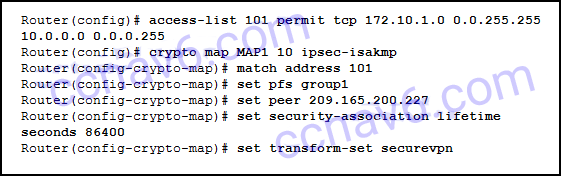

Refer to the exhibit. How will traffic that does not match that defined by access list 101 be treated by the router?

◦It will be sent unencrypted.

◦It will be sent encrypted.

◦It will be blocked.

◦It will be discarded.

전시를 참조하십시오. 액세스 목록 101에 의해 정의된 트래픽과 일치하지 않는 트래픽은 라우터에 의해 어떻게 처리될 것인가?

◦암호화되지 않은 상태로 송신한다.*

◦암호화 한다.

◦차단한다.

◦폐기한다.

What three protocols must be permitted through the company firewall for establishment of IPsec site-to-site VPNs? (Choose three.)

◦HTTPS

◦SSH

◦AH

◦ISAKMP

◦NTP

◦ESP

IPsec 사이트 간 VPN 구축을 위해 회사 방화벽을 통해 허용해야 하는 3가지 프로토콜은 무엇인가? (3가지 선택)

◦HTTPS

◦SSH

◦AH*

◦ISAKMP*

◦NTP

◦ESP*

When is a security association (SA) created if an IPsec VPN tunnel is used to connect between two sites?

◦after the tunnel is created, but before traffic is sent

◦only during Phase 2

◦only during Phase 1

◦during both Phase 1 and 2

IPsec VPN 터널을 사용하여 두 사이트 간에 연결하는 경우 보안 연결(SA)이 생성되는 시점은?

◦터널 생성 후, 교통량 전송 전

◦제2단계에만 해당

◦1단계에 한함

◦1단계와 2단계 모두*

In which situation would the Cisco Discovery Protocol be disabled?

◦when a Cisco VoIP phone attaches to a Cisco switch

◦when a Cisco switch connects to another Cisco switch

◦when a Cisco switch connects to a Cisco router

◦when a PC with Cisco IP Communicator installed connects to a Cisco switch

어떤 상황에서 Cisco 탐색 프로토콜을 사용하지 않도록 설정하시겠습니까?

◦Cisco VoIP전화가 Cisco 스위치에 부착된 경우

◦시스코스 스위치가 다른 시스코스 스위치에 연결되었을 때

◦Cisco 스위치가 Cisco 라우터에 연결되는 경우

◦Cisco IP Communicator가 설치된 PC가 Cisco 스위치에 연결된 경우*

Which two statements accurately describe characteristics of IPsec? (Choose two.)

◦IPsec works at the transport layer and protects data at the network layer.

◦IPsec is a framework of proprietary standards that depend on Cisco specific algorithms.

◦IPsec is a framework of standards developed by Cisco that relies on OSI algorithms.

◦IPsec is a framework of open standards that relies on existing algorithms.

◦IPsec works at the network layer and operates over all Layer 2 protocols.

◦IPsec works at the application layer and protects all application data.

IPsec의 특성을 정확하게 설명하는 두 개의 문장은 무엇인가? (2개 선택)

◦IPsec는 전송 계층에서 동작하며 네트워크 계층에서 데이터를 보호한다.

◦IPsec는 Cisco의 특정 알고리즘에 의존하는 독점적 표준의 프레임워크다.

◦IPsec는 OSI 알고리즘에 의존하는 시스코가 개발한 표준 프레임워크다.

◦IPsec는 기존 알고리즘에 의존하는 개방형 표준의 프레임워크다.*

◦IPsec는 네트워크 계층에서 동작하며, 모든 계층 2 프로토콜에서 동작한다.*

◦IPsec는 애플리케이션 계층에서 작동하며 모든 애플리케이션 데이터를 보호한다.

Which action do IPsec peers take during the IKE Phase 2 exchange?

◦exchange of DH keys

◦negotiation of IPsec policy

◦negotiation of IKE policy sets

◦verification of peer identity

IKE 2단계 교환 시 IPsec 피어는 어떤 조치를 취하는가?

◦DH 키 교환

◦IPsec 정책 협상*

◦IKE 정책 세트 협상

◦동위 정체성 검증

Which statement describes the effect of key length in deterring an attacker from hacking through an encryption key?

◦The length of a key does not affect the degree of security.

◦The shorter the key, the harder it is to break.

◦The length of a key will not vary between encryption algorithms.

◦The longer the key, the more key possibilities exist.

다음 중 암호키를 통해 공격자가 해킹하는 것을 막는 키 길이의 효과를 설명하는 문장은?

◦키 길이는 보안 정도에 영향을 미치지 않는다.

◦키가 짧을수록 깨지기 어렵다.

◦키 길이는 암호화 알고리즘에 따라 달라지지 않는다.

◦키(key)가 길어질수록 핵심 가능성이 커진다.*

What is the purpose of configuring multiple crypto ACLs when building a VPN connection between remote sites?

◦By applying the ACL on a public interface, multiple crypto ACLs can be built to prevent public users from connecting to the VPN-enabled router.

◦Multiple crypto ACLs can define multiple remote peers for connecting with a VPN-enabled router across the Internet or network.

◦Multiple crypto ACLs can be configured to deny specific network traffic from crossing a VPN.

◦When multiple combinations of IPsec protection are being chosen, multiple crypto ACLs can define different traffic types.

원격 사이트 간에 VPN 연결을 작성할 때 여러 암호화 ACL을 구성하는 목적은?

◦공용 인터페이스에 ACL을 적용함으로써 복수의 암호 ACL을 구축하여 공용 사용자가 VPN이 가능한 라우터에 접속하지 못하도록 할 수 있다.

◦다중 암호 ACL은 인터넷이나 네트워크를 통해 VPN이 가능한 라우터에 접속하기 위한 복수의 원격 피어를 정의할 수 있다.

◦다중 암호 ACL은 특정 네트워크 트래픽이 VPN을 넘지 못하도록 구성할 수 있다.

◦IPsec 보호의 복수의 조합을 선택할 때, 복수의 암호 ACL이 다른 트래픽 유형을 정의할 수 있다.*

Consider the following configuration on a Cisco ASA:

crypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmac

What is the purpose of this command?

◦to define the ISAKMP parameters that are used to establish the tunnel

◦to define the encryption and integrity algorithms that are used to build the IPsec tunnel

◦to define what traffic is allowed through and protected by the tunnel

◦to define only the allowed encryption algorithms

Cisco ASA에서 다음 구성을 고려하십시오.

암호화 ipsec 변환 세트 ESP-DES-SHA esp-des-sha-hmac

이 명령의 목적은 무엇인가?

◦터널설정에 사용되는 ISAKMP 매개변수 정의

◦IPsec 터널 구축에 사용되는 암호화 및 무결성 알고리즘 정의*

◦터널의 통행 허용 및 보호 대상의 정의

◦허용된 암호화 알고리즘만을 정의한다.

Which technique is necessary to ensure a private transfer of data using a VPN?

◦encryption

◦authorization

◦virtualization

◦scalability

VPN을 사용하여 개인 데이터 전송을 보장하는 데 필요한 기술은?

◦암호화*

◦허가

◦가상화

◦확대성

Which statement describes a VPN?

◦VPNs use open source virtualization software to create the tunnel through the Internet.

◦VPNs use virtual connections to create a private network through a public network.

◦VPNs use dedicated physical connections to transfer data between remote users.

◦VPNs use logical connections to create public networks through the Internet.

VPN에 대해 설명하는 문장은?

◦VPN은 오픈소스 가상화 소프트웨어를 이용해 인터넷을 통한 터널을 만든다.

◦VPN은 가상 접속을 이용하여 공용 네트워크를 통해 전용 네트워크를 만든다.*

◦VPN은 전용 물리적 연결을 사용하여 원격 사용자 간 데이터 전송.

◦VPN은 논리적 연결을 사용하여 인터넷을 통해 공공 네트워크를 만든다.

Which protocol provides authentication, integrity, and confidentiality services and is a type of VPN?

◦ESP

◦IPsec

◦MD5

◦AES

인증, 무결성 및 기밀성 서비스를 제공하고 VPN의 한 유형인 프로토콜은?

◦ESP

◦IPsec*

◦MD5

◦AES

Which three statements describe the IPsec protocol framework? (Choose three.)

◦AH provides integrity and authentication.

◦ESP provides encryption, authentication, and integrity.

◦AH uses IP protocol 51.

◦AH provides encryption and integrity.

◦ESP uses UDP protocol 50.

◦ESP requires both authentication and encryption.

다음 중 IPsec 프로토콜 프레임워크를 설명하는 3개의 문장은? (3개 선택)

◦AH는 무결성 및 인증을 제공한다.*

◦ESP는 암호화, 인증, 무결성을 제공한다.*

◦AH는 IP 프로토콜 51을 사용한다.*

◦AH는 암호화 및 무결성을 제공한다.

◦ESP는 UDP 프로토콜 50을 사용한다.

◦ESP에는 인증과 암호화가 모두 필요하다.

Which statement accurately describes a characteristic of IPsec?

◦IPsec works at the application layer and protects all application data.

◦IPsec is a framework of standards developed by Cisco that relies on OSI algorithms.

◦IPsec is a framework of proprietary standards that depend on Cisco specific algorithms.

◦IPsec works at the transport layer and protects data at the network layer.

◦IPsec is a framework of open standards that relies on existing algorithms.

IPsec의 특성을 정확하게 설명하는 문장은?

◦IPsec는 애플리케이션 계층에서 작동하며 모든 애플리케이션 데이터를 보호한다.

◦IPsec는 OSI 알고리즘에 의존하는 시스코가 개발한 표준 프레임워크다.

◦IPsec는 Cisco의 특정 알고리즘에 의존하는 독점적 표준의 프레임워크다.

◦IPsec는 전송 계층에서 동작하며 네트워크 계층에서 데이터를 보호한다.

◦IPsec는 기존 알고리즘에 의존하는 개방형 표준의 프레임워크다.*

Which two IPsec protocols are used to provide data integrity?

◦SHA

◦AES

◦DH

◦MD5

◦RSA

데이터 무결성을 제공하기 위해 사용되는 2개의 IPsec 프로토콜은?

◦SHA*

◦AES

◦DH

◦MD5*

◦RSA

What is the function of the Diffie-Hellman algorithm within the IPsec framework?

◦provides authentication

◦allows peers to exchange shared keys

◦guarantees message integrity

◦provides strong data encryption

IPsec 프레임워크 내에서 Diffie-Hellman 알고리즘의 기능은 무엇인가?

◦인증 제공

◦공유키 교환 허용*

◦보증인 메시지 무결성

◦강력한 데이터 암호화 제공

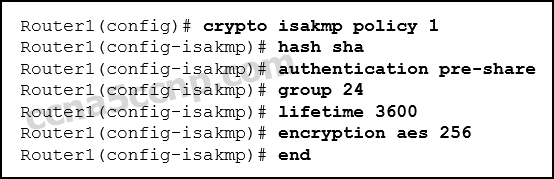

Refer to the exhibit. What HMAC algorithm is being used to provide data integrity?

◦MD5

◦AES

◦SHA

◦DH

전시를 참조하십시오. 데이터 무결성을 제공하기 위해 어떤 HMAC 알고리즘이 사용되고 있는가?

◦MD5

◦AES

◦SHA*

◦DH

What is needed to define interesting traffic in the creation of an IPsec tunnel?

◦security associations

◦hashing algorithm

◦access list

◦transform set

IPsec 터널 생성 시 흥미로운 트래픽을 정의하는 데 필요한 것은?

◦보안협회

◦해싱 알고리즘

◦접근목록*

◦변형세트

Refer to the exhibit. What algorithm will be used for providing confidentiality?

◦RSA

◦Diffie-Hellman

◦DES

◦AES

전시를 참조하십시오. 기밀성을 제공하기 위해 어떤 알고리즘을 사용할 것인가?

◦RSA

◦디피헬만

◦DES

◦AES*

Which two protocols must be allowed for an IPsec VPN tunnel is operate properly? (Choose two.)

◦501

◦500

◦51

◦168

◦50

◦169

IPsec VPN 터널이 제대로 작동하려면 다음 중 허용해야 하는 프로토콜은 무엇인가? (2개 선택)

◦501

◦500

◦51*

◦168

◦50*

◦169

What is the purpose of NAT-T?

◦enables NAT for PC-based VPN clients

◦permits VPN to work when NAT is being used on one or both ends of the VPN

◦upgrades NAT for IPv4

◦allows NAT to be used for IPv6 addresses

NAT-T의 목적은?

◦PC 기반 VPN 클라이언트용 NAT 지원

◦NAT을 VPN의 한쪽 또는 양쪽 끝에서 사용할 때 VPN이 작동하도록 허용*

◦IPv4용 NAT 업그레이드

◦NAT을 IPv6 주소에 사용할 수 있도록 허용

Which term describes a situation where VPN traffic that is is received by an interface is routed back out that same interface?

◦GRE

◦split tunneling

◦MPLS

◦hairpinning

인터페이스에서 수신되는 VPN 트래픽이 동일한 인터페이스에서 다시 라우팅되는 상황을 설명하는 용어는?

◦GRE

◦분할 터널링

◦MPLS

◦헤어핀닝*

What is an important characteristic of remote-access VPNs?

◦The VPN configuration is identical between the remote devices.

◦Internal hosts have no knowledge of the VPN.

◦Information required to establish the VPN must remain static.

◦The VPN connection is initiated by the remote user.

원격 액세스 VPN의 중요한 특성은 무엇인가?

◦VPN 구성은 원격 기기 간에 동일함.

◦내부 호스트는 VPN에 대한 지식이 없다.

◦VPN 구축에 필요한 정보는 정적인 상태를 유지해야 한다.

◦VPN 접속은 원격 사용자가 개시한다.*

Which type of site-to-site VPN uses trusted group members to eliminate point-to-point IPsec tunnels between the members of a group?

◦DMVPN

◦GRE

◦GETVPN

◦MPLS

신뢰할 수 있는 그룹 구성원을 사용하여 그룹 구성원 간의 지점 간 IPsec 터널을 제거하는 사이트 간 VPN 유형

◦DMVPN

◦GRE

◦GETVPN*

◦MPLS

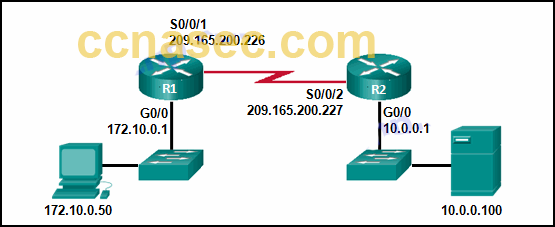

Refer to the exhibit. Which pair of crypto isakmp key commands would correctly configure PSK on the two routers?

◦R1(config)# crypto isakmp key cisco123 address 209.165.200.227

R2(config)# crypto isakmp key cisco123 address 209.165.200.226

◦R1(config)# crypto isakmp key cisco123 address 209.165.200.226

R2(config)# crypto isakmp key cisco123 address 209.165.200.227

◦R1(config)# crypto isakmp key cisco123 hostname R1

R2(config)# crypto isakmp key cisco123 hostname R2

◦R1(config)# crypto isakmp key cisco123 address 209.165.200.226

R2(config)# crypto isakmp key secure address 209.165.200.227

전시를 참조하십시오. 두 라우터에 PSK를 올바르게 구성하는 암호화 Isakmp 키 명령은 무엇인가?

◦R1(config)# crypto isakmp 키 cisco123 주소 209.165.200.227

R2(config)# crypto isakmp 키 cisco123 주소 209.165.200.226*

◦R1(config)# crypto isakmp 키 cisco123 주소 209.165.200.226

R2(config)# crypto isakmp 키 cisco123 주소 209.165.200.227

◦R1(config)# crypto isakmp 키 cisco123 호스트명 R1

R2(config)# crypto isakmp 키 cisco123 호스트 이름 R2

◦R1(config)# crypto isakmp 키 cisco123 주소 209.165.200.226

R2(config)# crypto isakmp 키 보안 주소 209.165.200.227

'CCNA > 문제' 카테고리의 다른 글

| [CCNAS] 덤프 10장 문제 (0) | 2022.03.27 |

|---|---|

| [CCNAS] 덤프 9장 문제 (0) | 2022.03.26 |

| [CCNAS] 덤프 7장 문제 (1) | 2022.03.07 |

| [CCNAS] 덤프 6장 문제 (1) | 2022.03.06 |

| [CCNA] 덤프 3-10 문제 (1) | 2022.03.05 |